von Technik | Okt 18, 2018 | Security

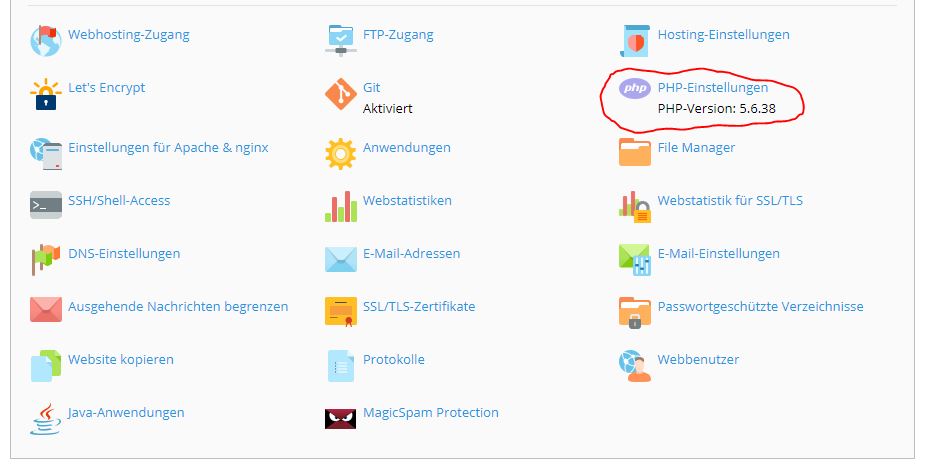

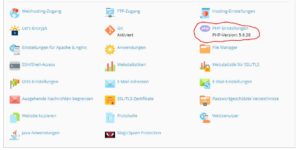

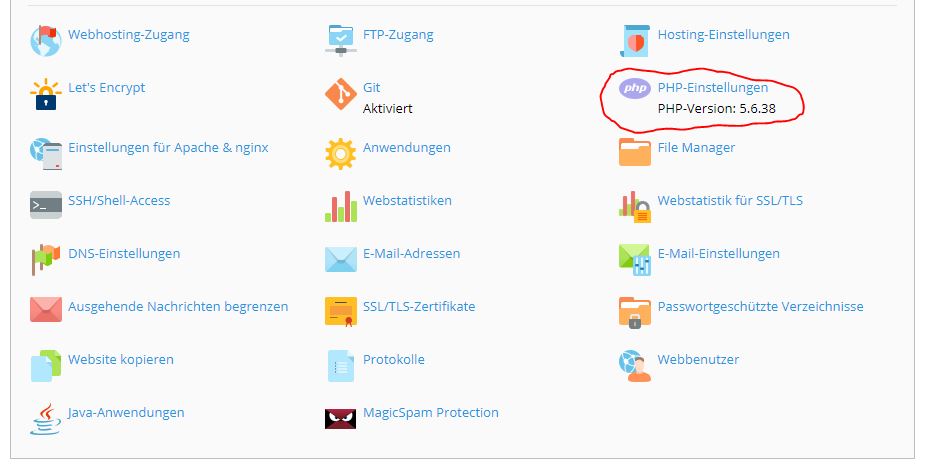

Der Support für die php Version 5.6 und früher endet! Damit wird es langsam aber sicher Zeit für einen Wechsel auf php Versionen 7.x. Die aktuelle php Software ist nicht nur sicherer sondern macht eure Webanwendungen deutlich schneller! Auf allen Webhosting Instanzen ist mittlerweile schon php 7.0, 7.1 und 7.2 verfügbar. Welche php Version eurer Webseite zugewiesen ist seht ihr direkt in Plesk auf der Startseite eurer Domain(s). Beispiel:

Der Support für die php Version 5.6 und früher endet! Damit wird es langsam aber sicher Zeit für einen Wechsel auf php Versionen 7.x. Die aktuelle php Software ist nicht nur sicherer sondern macht eure Webanwendungen deutlich schneller! Auf allen Webhosting Instanzen ist mittlerweile schon php 7.0, 7.1 und 7.2 verfügbar. Welche php Version eurer Webseite zugewiesen ist seht ihr direkt in Plesk auf der Startseite eurer Domain(s). Beispiel:

php Version Plesk

Hier könnt ihr auch zur neusten Version wechseln.

Warum kein automatischer Wechsel?

Wir könnten wenn wir wollten! Wir werden aber nicht!

Praktisch wäre es möglich das wir alle Webseiten einfach auf php Version 7 umstellen. Wir werden das aber nicht tun da wir mit diesem Schritt ggf. Webanwendungen von euch außer Betrieb setzen. Insbesondere bei alten Scripten oder älteren CMS Systemen gibt es keine Sicherheit das diese bereits mit php 7 einwandfrei funktionieren. Ihr müsst dies selbst ausprobieren und testen, wir haben keine Möglichkeit das für tausende Webseiten umzusetzen. Insbesondere bei WordPress sind auch einige ältere Plugins bekannt welche WordPress Webseiten mit php7 außer Betrieb nehmen.

Bitte verwendet zum Test php7. Noch könnt ihr zurück schalten zu php 5.6. Irgendwann wir php 5.x nicht mehr verfügabr sein!

Wie immer gilt: Bei Problemen scheut euch nicht davor mit uns in Kontakt zu treten. Wir können helfen!

Mehr Informationen

Heise Artikel: php 5.6 Sicherheitsrisiko

von Technik | Dez 17, 2016 | Security

Da wir auch in den letzten Wochen immer wieder bei Kunden mit gehackten WordPress Installationen tätig werden mussten möchten wir noch einmal einen kleinen Guide veröffentlichen der helfen soll nicht in solche Probleme zu gelangen. Alleine gestern haben wir wieder einen Kunden Account sperren müssen mit 10 infizierten WordPress Installationen. Das muss nicht sein, vor allem mit Plesk und der WordPress Toolbox stellen wir gute Werkzeuge zur Verfügung.

Angriffsszenarien

Auch wenn es sicher viele unterschiedliche Varianten gibt wie WordPress Installationen geknackt werden, so kann man diese in 3 Kategorie unterteilen:

- Angriff auf WordPress Accounts: Über verschiedenste Varianten kann es möglich sein das der Zugriff zu einem Benutzerkonto erfolgen kann, sei es durch zu einfach Passwörter, Viren auf lokalen PCs oder andere Quellen die zum Erfolg führen.

- Unsichere Themes oder Plugins: Es gibt eine Vielzahl von Plugins mit bekannten Sicherheitslücken. Kaum jemand hat die Möglichkeit sich über alle diese Fälle zu informieren und zu reagieren. Teilweise ermöglichen auch Kombinationen verschiedener Plugins erst die Angriffszenarien.

- Veraltete WordPress Versionen und Plugins: Vor allem WordPress liefert regelmäßig Security Updates für das Kernsystem, aber auch viele Plugin Updates beheben Schwachstellen. Wer einige Wochen lang keine Update durchgeführt hat läuft Gefahr zum Opfer zu werden!

Im folgenden zeigen wir drei grundlegende Dinge auf die helfen WordPress sicher zu halten.

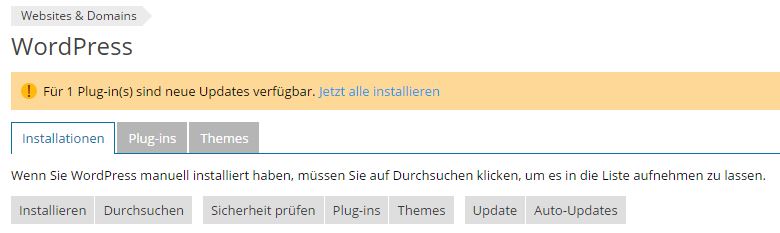

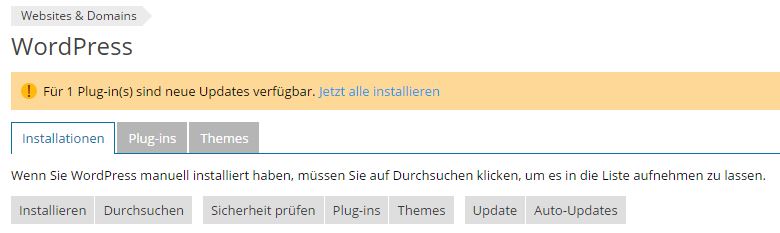

Plesk – Auto Updates

Die WordPress Toolbox in Plesk bietet verschiedenste Möglichkeiten um WordPress Installationen zu managen. Das wichtigste Feature hier aber ist die Auto Update Funktion für WordPress. Diese funktioniert ohne die Notwendigkeit etwas in WordPress selbst zu konfigurieren. Aktiviert die Auto Update Funktion für die WordPress Installation sowie alle Themes und Plugins!

In eurem Plesk Account findet ihr rechts oben einen Link zur WordPress Toolbox für eure Installationen, egal ob diese über Plesk oder manuell installiert wurden.

Über den Punkt Auto-Updates aktiviert ihr die durch Plesk durchgeführten automatischen Updates für eure WordPress Instanzen. Somit wird eine Aktualisierung auch immer dann sicher durchgeführt auch wenn WordPress nicht benutzt wird und kein wp-cron eingerichtet ist.

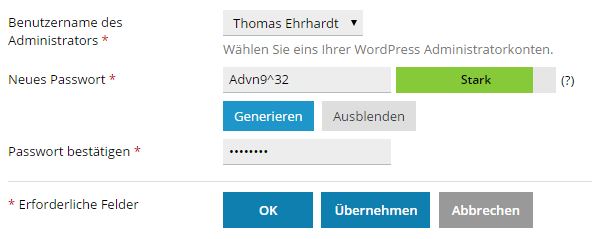

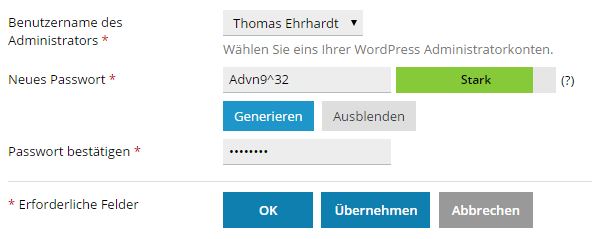

Passwort Sicherheit

Sowohl Plesk als auch WordPress helfen euch mit der Sicherheit von Passwörtern. Ignoriert nicht die Anzeige der Passwortstärke. Nutzt ggf. wirklich eines der generierten Passwörter. Wenn ihr mehrere Installationen habt nutzt nicht das gleiche Passswort, auch wenn es aufwändiger ist sich mehrere merken zu müssen.

Denkt daran, es gibt mehrere Angriffspunkte, die folgenden Passwörter habt sicher gesetzt:

- Plesk Controlpanel Passwort (Kundenaccount)

- FTP Passwort für den Zugang zum Webspace

- WordPress Admin Account Passwörter

- Passwörter für E-Mail Adressen (Webmail)

- Passwörter für die Web-Statistiken

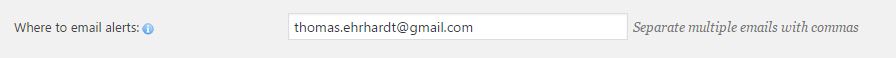

Wordfence Security

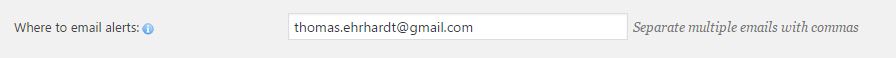

Benutzt das Plugin Wordfence Security, wir können dieses ausnahmslos empfehlen! Und mit der wichtigste Punkt: Habt eine E-Mail Adresse eingestellt an die euch Wordfence Security auch Benachrichtigungen senden kann wenn etwas nicht stimmt. Ihr findet dies unter den Wordfence – Options unter dem Punkt „Where to email alerts“.

Wordfence Security hat einige bärenstarke Sicherheitsfunktionen die helfen Angreifer fern zu halten:

- Wordfence blockt Angreifer die versuchen Passwörter auszuprobieren, nach Fehlversuchen werden die IP Adressen geblockt.

- Wordfence kennt diverse Sicherheitslücken in Plugins und versucht über den eigenen Firewall Zugriffe auf diese Schwachstellen zu verhindern.

- Wordfence Security kann die Dateien in der lokalen WP Installation mit denen der originalen Versionen auf den WordPress Servern vergleichen und erkennt sofort wenn Dateien unerlaubt verändert wurden.

Zusammenfassung

Diese drei wichtigen Punkte werden enorm zur Sicherheit von WordPress beitragen wenn sie beachten werden. Des weiteren noch ein paar wichtige Anregungen:

- Befasst euch mit euren Log-Files! Diese könnt ihr entweder in Plesk unter dem Punkt „Protokolle“ live einsehen oder aber auf eurem Webspace im Ordner /logs finden. Ganz wichtig ist auch der error_log, allein dieser kann ausreichend Hinweise enthalten auf fehlerhafte WordPress Plugins. Oft findet ihr hier Log Einträge von php zu Fehlern in Plugins die ihr auf keinen anderen Weg zu Gesicht bekommt. Im xfer_log findet ihr Aktionen von Übertragungen die über ftp durchgeführt werden. Im access_log findet man ganz leicht Massenzugriffe von Bots die man nicht möchte.

- Haltet euer WordPress wirklich aktuell und befasst euch regelmäßig mit eurer Seite, kontrolliert den Spam Filter für Kommentare, schaut in den Wordfence Scan und kontrolliert die Inhalte eurer Seite und der Medien Datenbank. Ein WordPress welches nicht aktiv als Produktionsseite benutzt wird und euch zum Testen dient sichert einfach mit einem Web Passwort, der Punkt in Plesk:

- Weniger ist oft mehr, das gilt vor allem beim Einsatz von Erweiterungen und Themes in WordPress. Deinstalliert Themes die ihr nicht benutzt. Benutzt nur Plugins die ihr „wirklich“ braucht! Wenn ihr merkt das ein bestimmtes Plugin die WordPress Installation besonders stark ausbremst verzichtet auf dieses! In der Regel gibt es auch alternativen.

Mein WordPress wurde gehackt

Wenn ihr feststellt das eure WordPress Installation möglicherweise infiziert ist so sperrt euren Account sofort und informiert uns über unser Ticket System.

Es genügt keinesfalls nur einen Passwortschutz zu installieren! Somit kommt zwar niemand mehr von außen an die WordPress Installation heran, aber eure WordPress Instanz kann trotzdem nach außen hin agieren. Zudem beschränkt sich der Zugriff von eventuellen Backdoors nicht auf die WordPress Instanz selber, Bots / Tools / Viren / Trojaner / Hacks haben Zugriff auf ALLE eure Daten! Ist eine Backdoor aktiv und ihr loggt euch in das WordPress Dashboard ein so kann dieser Schädling in diesem Moment ggf. euer Passwort im Klartext mitlesen und weiter senden!!!

Eure Domains könnt ihr auf der Domain Startseite in Plesk über den Menu Punkt „Sperren“ komplett vom Netz nehmen!

Bitte habt Verständnis dafür das wir bei der Menge an WordPress Installationen auf unseren Servern nicht in der Lage sind uns um jede einzelne zu kümmern. Teilweise werden wir auf Probleme aufmerksam wenn sich einzelne Kunden Domain auffällig benehmen oder ungewöhnliche Ressourcen verwenden. Für die Sicherheit eurer Web-Anwendungen seid in jedem Fall nur ihr allein zuständig!

Solltet ihr Hilfe benötigen bei der Säuberung einer infizierten Webseite so können wir euch dafür keinen Preis nennen. Wir sind gezwungen diese Arbeiten „nach Aufwand und Stunden“ zu berechnen. Die Aufwände dazu sind teilweise enorm und es gibt keine Garantie dafür das sich eine Seite auch säubern lässt. Insbesondere wenn während der Analyse der Angriffspunkt nicht feststellbar wird über welchen die Infektion durchgeführt wurde bleibt oft nur die Löschung der betroffenen Daten.

Backups sind in der Regel wertlos da selten der Zeitpunkt festgestellt werden kann wann eine Infektion stattgefunden hat und unbekannt ist ob die Backups nicht auch die gleiche Sicherheitslücke beinhalten.

Weiterführende Links

von Technik | Nov 21, 2016 | Security

Aktuell melden uns unsere Server einen erhöhten Eingang von Spam E-Mails die nach folgendem Muster arbeiten.

Aktuell melden uns unsere Server einen erhöhten Eingang von Spam E-Mails die nach folgendem Muster arbeiten.

Die Mails werden an valide E-Mail Adresse der Kunden Domains gesendet. Eventuell wurden diese vorher aus dem Quelltext der Webseiten extrahiert. Als Absender wird dann die Adresse scanner@domain-des-kunden.de benutzt. Die E-Mail enthält als Anhang in der Regel eine Word .DOC Datei die einen Virus / Trojaner beinhaltet. Im Text der Mail wird vorgetäuscht das diese von der Scanfunktion eines Multifunktionsdruckers kommt.

Ein großer Teil dieser E-Mails wird von unserer Spam Abwehr gesperrt, aber einzelne E-Mails passieren auch diese Kontrolle und können im Postfach ankommen. Wir können leider nicht für jeden einzelnen Account feststellen ob der lokale Spamfilter / AntiVirus diese Probleme erkennt.

Bitte sind sie achtsam und öffnen sie die Anhänge an diesen E-Mails keinesfalls. Löschen sie diese Mails sofort.

von Technik | Aug 23, 2016 | Security

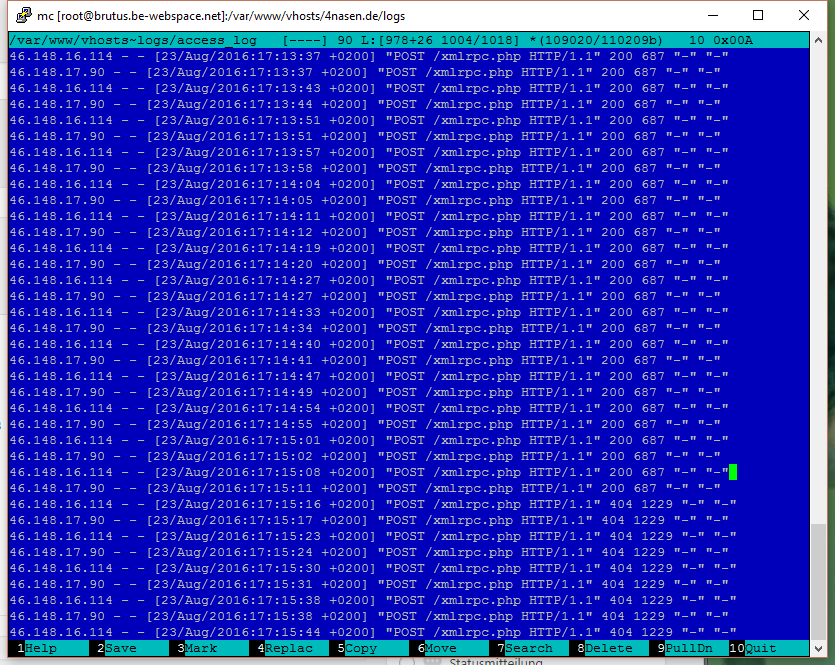

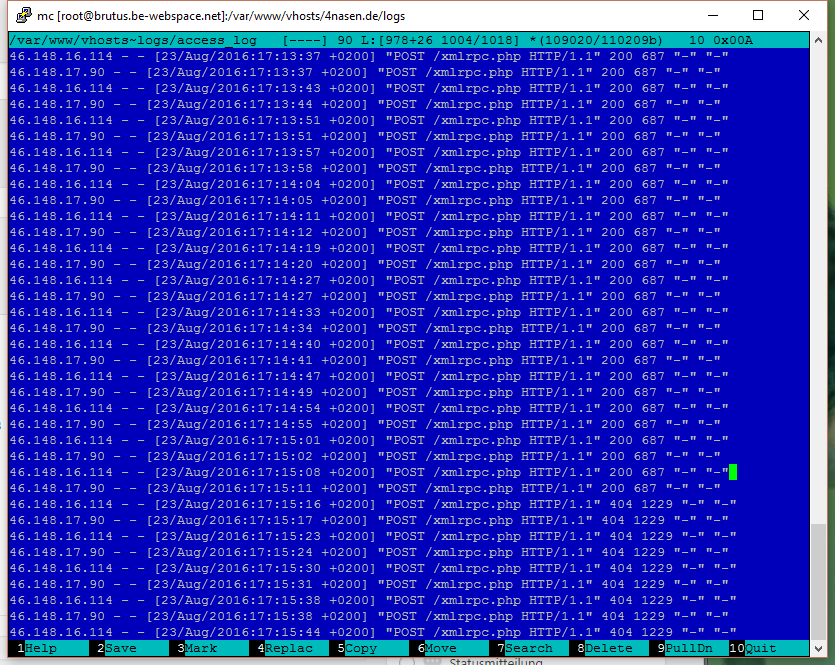

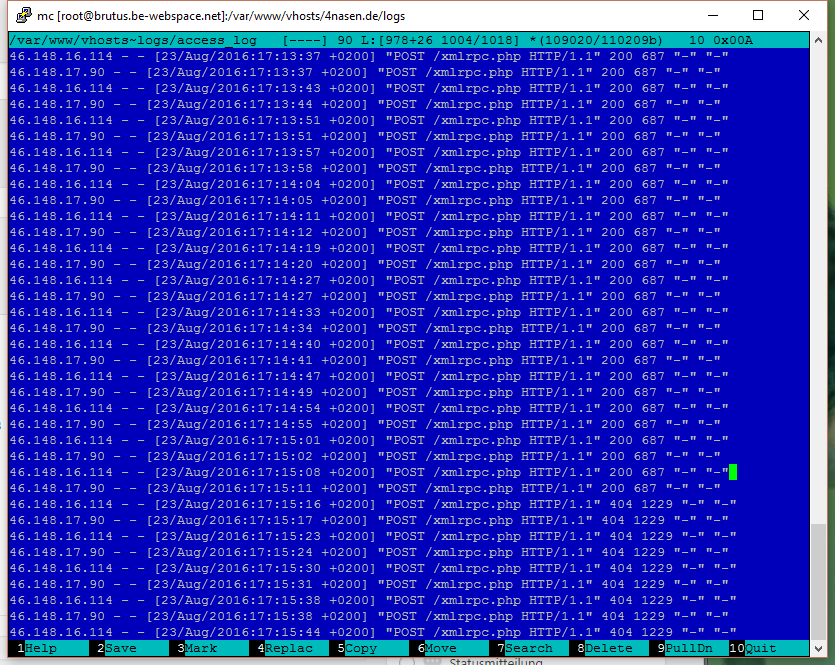

Aktuell sind wieder viele WordPress Installationen von Angriffen betroffen welche Bots auf die XMLRPC Schnittstelle ausüben. Dies dient oft den Versuchen Spam auszuliefern. Dies verlangsamt eure WordPress Seiten teilweise sehr deutlich. Neben der Abwehr des Spam über Plugins wie AntispamBee oder Akismet solltet ihr beim Verdacht die Log Files überprüfen. Im FTP eueres Webspace fidnet ihr den Ordner /logs mit der access_log des Webservers. Gff. findet ihr dort auch Unterverzeichnisse für Subdomains die auch überprüft werden sollten wenn auf diesen WordPress Installationen vorhanden sind.

So sieht es zum Bsp. in einer access_log aus wenn zwei Bots (hier von 2 unterschiedlichen IP Adressen) versuchen Spam einzuliefern oder andere Dinge zu tun.

Bot Zugriffe

Ihr findet die Inhalte auch über Plesk direkt, auf euer Subdomain oder Domain über den Punkt Protokolle.

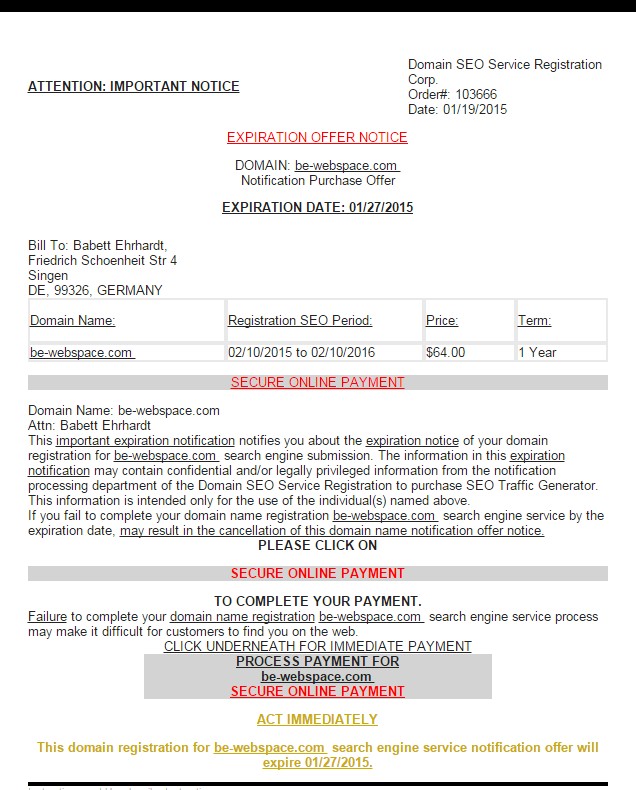

von Technik | Jan 19, 2015 | Domains, Security

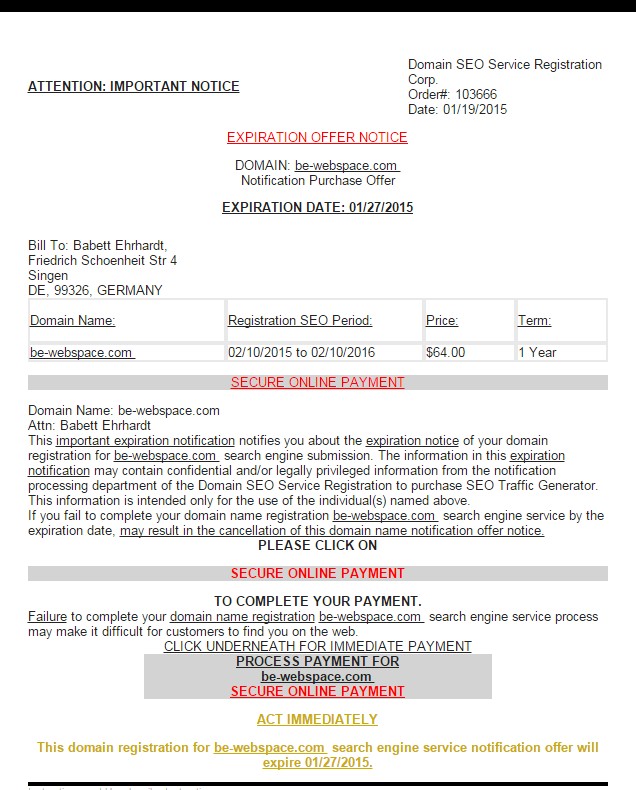

Wir möchte sie noch einmal ausdrücklich vor Domain Brokern warnen die regelmäßig versuchen die Verwaltung von Domains zu erschleichen! Vor allem beim .COM Domains ist dies regelmäßig der Fall und fast alle Eigner einer .COM Domain erhalten regelmäßig diese E-Mails.

Die E-Mails basieren wirklich auf den echten Daten die bei den Registrys öffentlich verfügbar sind. Die Mails sehen offiziell aus und versuchen den Eigner einer Domain zu verunsichern indem so getan wird als würde eine Domain Adresse verloren gehen (ablaufen) wenn sie nicht jetzt und sofort über den eingefügten Link erneuert werden. Dies kostet in der Regel dort sehr viel Geld! Und nur darum geht es. Löschen sie diese E-Mails!

Ihre Domains sind bei uns sicher, die Domains laufen niemals ab, die jährliche Erneuerung ist normal und üblich und passiert vollautomatisch. Domains löschen wir nur wenn diese ausdrücklich gekündigt wurden.

Beispiel einer E-Mail:

von Technik | Dez 5, 2014 | Security

Bitte überprüft eure WordPress Installationen auf Spam! Wir haben auf vielen WordPress Installationen eine Unmenge an Spam Kommentaren gefunden. Eine Installation hatte über 100.000 Spam Kommentare in der Datenbank. Dies beeinträchtigt die Performance eurer WordPress Webseite stark und stört auch andere Webhosting Kunden auf dem selben System. Aktuell sehen wir das wieder außergewöhnlich viel Spam in WordPress landet. In der Regel wird versucht Links zu diversen Webseiten in den Kommentaren zu hinterlassen.

Wir empfehlen euch den Einsatz des Plugins Antispam Bee um euch vor Spam zu schützen, dieses Plugin funktioniert wirklich ausgezeichnet!

Bei Fragen, Problemen oder wenn ihr Hilfe benötigt so meldet euch bei uns!

Der Support für die php Version 5.6 und früher endet! Damit wird es langsam aber sicher Zeit für einen Wechsel auf php Versionen 7.x. Die aktuelle php Software ist nicht nur sicherer sondern macht eure Webanwendungen deutlich schneller! Auf allen Webhosting Instanzen ist mittlerweile schon php 7.0, 7.1 und 7.2 verfügbar. Welche php Version eurer Webseite zugewiesen ist seht ihr direkt in Plesk auf der Startseite eurer Domain(s). Beispiel:

Der Support für die php Version 5.6 und früher endet! Damit wird es langsam aber sicher Zeit für einen Wechsel auf php Versionen 7.x. Die aktuelle php Software ist nicht nur sicherer sondern macht eure Webanwendungen deutlich schneller! Auf allen Webhosting Instanzen ist mittlerweile schon php 7.0, 7.1 und 7.2 verfügbar. Welche php Version eurer Webseite zugewiesen ist seht ihr direkt in Plesk auf der Startseite eurer Domain(s). Beispiel:

Aktuell melden uns unsere Server einen erhöhten Eingang von Spam E-Mails die nach folgendem Muster arbeiten.

Aktuell melden uns unsere Server einen erhöhten Eingang von Spam E-Mails die nach folgendem Muster arbeiten.